俄罗斯组织通过‘GooseEgg’恶意软件利用Windows打印后台处理程序漏洞

关于微软警告的GooseEgg恶意软件的重要信息

关键要点

微软指出,一种名为“GooseEgg”的新恶意软件正在被俄罗斯APT28威胁组织利用,利用已知的Windows打印后台处理程序漏洞进行攻击。该恶意软件可导致网络妥协和凭证盗窃,微软敦促企业尽快修补该漏洞。APT28自2020年6月起利用此工具进行攻击,所针对的地区包括北美、西欧和乌克兰。微软表示,一种名为“GooseEgg”的未记录恶意软件正在被俄罗斯威胁组织APT28用于利用已知的Windows打印后台处理程序漏洞,从而导致网络安全妥协和凭证盗取。该软件巨头呼吁各组织迅速修补这一漏洞,因为他们已经观察到该恶意软件在北美、西欧和乌克兰的目标中被部署。

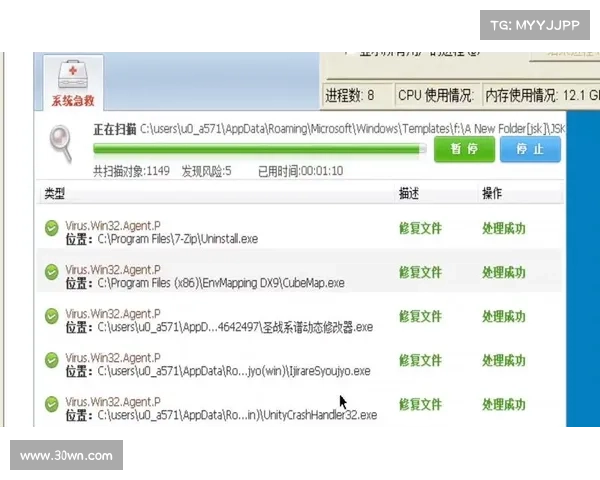

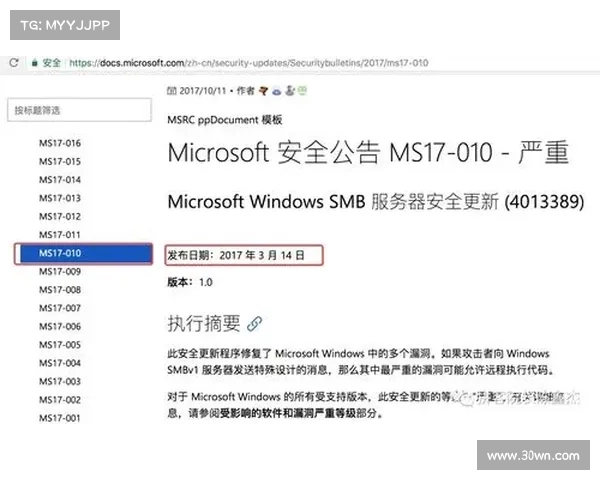

在4月22日的博文中,微软威胁情报研究人员描述了GooseEgg作为一个简单的启动应用程序,可以实现远程代码执行、后门安装和横向移动。他们指出,APT28自2020年6月以来在2019年4月可能就已开始就使用了该工具,专门针对CVE202238028这一微软在2022年10月修补过的打印后台处理程序漏洞。

该威胁组织的攻击涉及黑客修改打印后台处理程序中的JavaScript约束文件,并以SYSTEM级别的权限执行它。研究人员表示:“GooseEgg通常与批处理脚本一起部署,我们观察到它使用的名称为executebat和doitbat。”

“该批处理脚本会写入文件servtaskbat,其中包含保存/压缩注册表项的命令。这个批处理脚本调用了配对的GooseEgg可执行文件,并设置为调度任务以保持持久性,旨在运行servtaskbat。”

打印相关漏洞的吸引力

APT28,也称为Fancy Bear,微软追踪为Forest Blizzard之前称为Strontium,与俄罗斯总参谋部主要情报局GRU有关联,专注于为克里姆林宫进行战略情报收集。

去年12月,微软警告称该威胁组织正在利用一种关键的Exchange特权提升漏洞CVE202323397,从美国、欧洲和中东的目标中窃取敏感的政府和企业信息。

今年2月,FBI拆除了一个僵尸网络 ,该网络数百个小型办公室/家庭办公室路由器被指控受到APT28的控制,并在俄罗斯情报服务的大规模凭证收集活动中使用。

尽管微软认为GooseEgg恶意软件是APT28独有的,但2021年观察到与俄罗斯相关的威胁行为者利用了一套类似的漏洞,称为PrintNightmare,这也是Windows打印后台处理程序服务中的特权提升漏洞。

“打印机可能成为进入您公司的攻击路径,”对比安全公司的网络战略高级副总裁Tom Kellermann表示。“俄罗斯继续利用较旧的漏洞,因为许多组织没有对其打印机进行适当的漏洞管理。”

减轻GooseEgg威胁的建议

除了在2022年10月修复GooseEgg漏洞外,微软还在2021年6月和7月分别发布了解决与PrintNightmare漏洞相关的两个

快喵加速器ios版下载